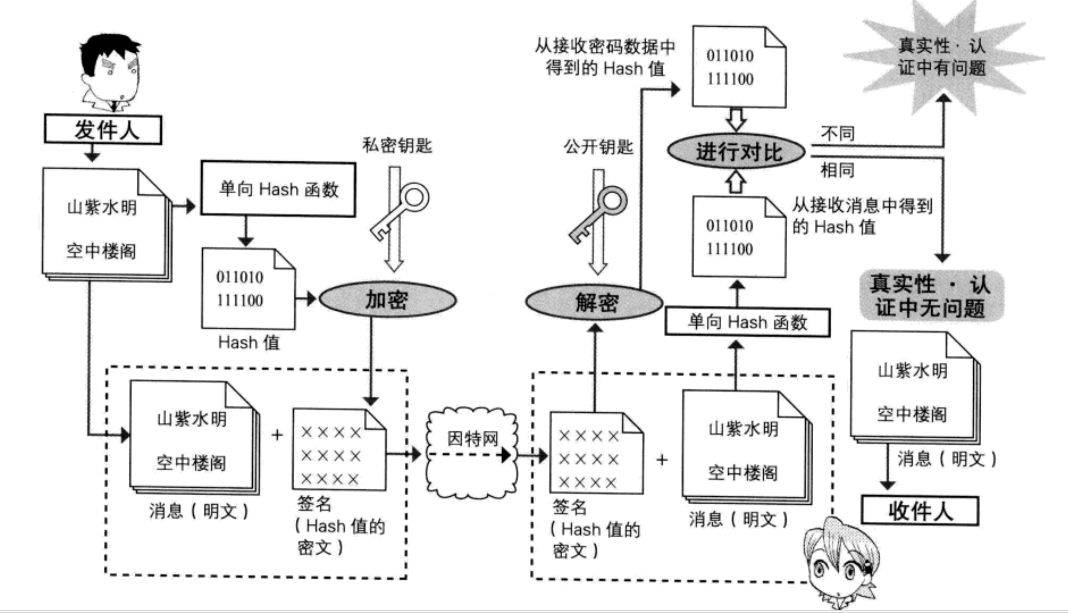

具体原理参考:BypassUAC——利用EVENTVWR.EXE和注册表实现“无文件”UAC成功绕过UAC并获取shell通过进程注入获取系统权限和获取哈希原理:哈希传递攻击是一种基于NTLM认证的攻击方法。同样的原理,那么这些哈希算法有什么用呢?数字加密主要是通过一定的算法对数据进行加密,使它们在未经授权的情况下无法被解读。

哈希函数是通过哈希算法将任意长度的输入(也称为预映射前图像)转换为固定长度的输出,输出是哈希值。虽然数字加密和哈希函数都涉及数据处理和转换,但它们的目的和实现方法是不同的。数字加密和哈希函数是两个不同的概念。对于加密哈希算法来说,有两点非常重要:一是很难从哈希值推导出原始数据;二,哈希冲突的概率很小。

当然,哈希算法不能排除哈希冲突的可能性,这一点可以用数学中的鸽子巢原理很好地解释。如果你想得到H(x)的可能原始输入,没有比穷举更好的方法了。由NISTNSA设计的用于DSA的SHA生成长度为的哈希值,它用于长度小于的输入,因此更耐穷举。设计时基于SHA和MD,

感谢您的来访,获取更多精彩文章请收藏本站。

© 版权声明

THE END

暂无评论内容