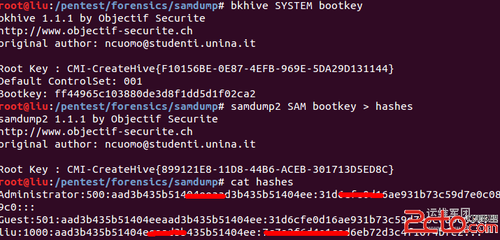

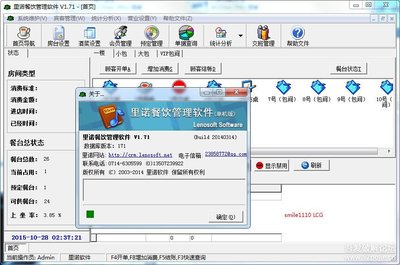

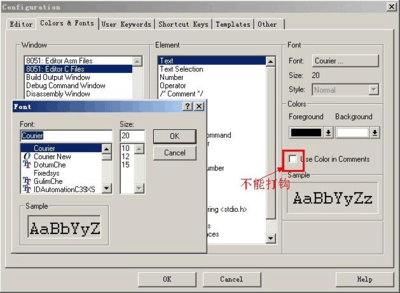

MD,密和MD,hash的区别为:摘要不同、攻击强度不同、运行速度不同。摘要不同,MD,密:MD,密摘要比MD,要短,it,是,是数量级的操作。MD,hash:MD,hash摘要比MD,要长,it,是,数量级的操作。攻击强度不同,MD,密:MD,密对于强行攻击。选择破解方式将SAM文件和SYSKEY加密文档导入后,在Saminiside程序窗口的中间列表中可以看到系统中的所有用户名和密码的LM值。现在点击工具栏上的“AttackOptions”按钮,在弹出菜单中可以看到当前可使用的密码破解方式。首先选择使用“LMHashattack”或“NTHashattack”破解方式。

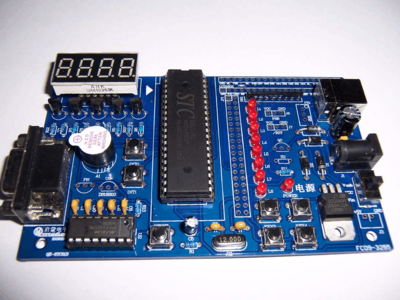

MD,Message-DigestAlgorithm,信息摘要算法,,是计算机广泛使用的散列算法之一。经MD,MD,MD,展而来,诞生于,纪,代初。用于确保信息传输完整一致。虽然已被破解,但仍然具有较好的安全性,加之可以免费使用,所以仍广泛运用于数字签名、文件完整性验证以及口令加密等领域。破无线密码是一个漫长而复杂的工序,本人亲身经历以来,得出以下结论:破解密码需要有一个热闹的网络。周边无线越多越近越好.毕竟想攻击路由器的无线,特别是WPA的,抓手包半天弄不上几个。但他在下载、上传时是很快的。破解密码电脑配置很重要,他需要大量的运算。

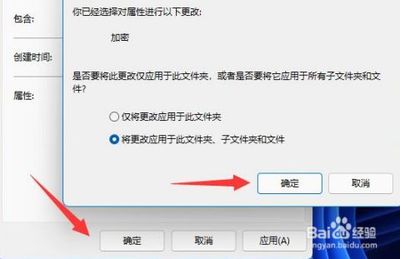

离线密码破解,简介身份认证禁止明文传输密码每次认证使用HASH算法加密密码传输(HASH算法加密容易、解密困难)服务器端用户数据库应加盐加密保存破解思路嗅探获取密码HASH利用漏洞登陆服务器并从用户数据库获取密码HASH识别HASH类型长度。一个常见的观念就是密码经过hash之后存储就安全了。这显然是不正确的。有很多方式可以快速的从hash恢复明文的密码。还记得那些md,解网站吧,只需要提交一个hash,不到一秒钟就能知道结果。显然。

而私有密钥是用户专用的,由用户本身持有,它可以对由公开密钥加密信息进行解密。RSA算法中数字签名技术实际上是通过一个哈希函数来实现的。数字签名的特点是它代表了文件的特征,文件如果发生改变,数字签名的值也将发生变化。不同的文件将得到不同的数字签名。一个最简单的哈希函数是把文件的二进制码相累加。kerberos是一种认证协议,但攻击者能不通过认证获取用户密码hash值,问题出在身份预认证阶段,通常由KDC服务器管理,以防止暴力破解。kerberos的具体细节可查阅先前文章。在实战中较少遇到此类漏洞,但AD靶机平台常见。攻击原理在于利用kerberosAS-REP请求获取到用户hash加密过的TGT票据,然后离线破解。通常。

感谢您的来访,获取更多精彩文章请收藏本站。

暂无评论内容