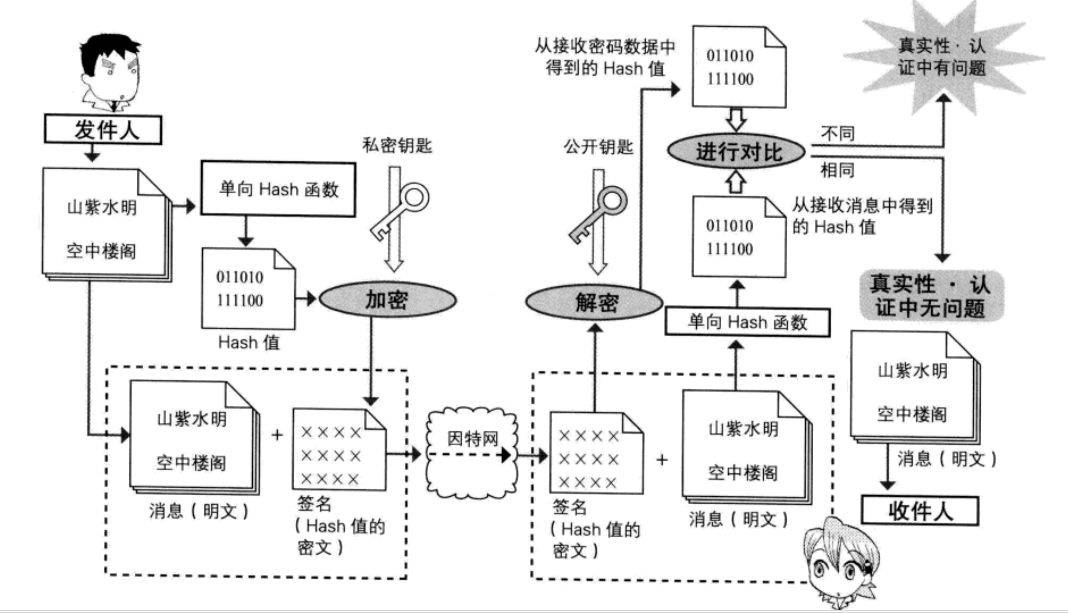

明文口令转换成大写,再转换为二进制串,不足,节的用,,足,分割为两组进行DES加密,得到LMHash。NTLMHash生成原理明文口令转换为Unicode串,使用MD,法生成NTLMHash,明文口令大小写敏感,MD,法为单向哈希,不易逆向破解。数字签名采用了双重加密的方法来实现防伪、防赖。其原理为:(被发送文件用SHA编码加密产生,it的数字摘要(见上节)。(发送方用自己的私用密钥对摘要再加密,这就形成了数字签名。(将原文和加密的摘要同时传给对方。(对方用发送方的公共密钥对摘要解密。

数字摘要的基本原理:发送端把原信息用HASH函数加密成摘要,然后把数字摘要和原信息一起发送到接收端,接收端也用HASH函数把原消息加密为摘要,看两个摘要是否相同,若相同,则表明信息的完整.否则不完整.它用来保证信息的完整性数字信封的基本原理:发送端使用对称密钥来加密数据。openssl相关函数:敲黑板!!所以跟第三方对接的时候,如果对面说他们用aes加密,务必对他们发起灵魂三问:签名的作用是让接受方验证你传过去的数据没有被篡改;加密的作用是保证数据不被窃取。原理:你有一个需要被验签的原串A。步骤一:选择hash算法将A进行hash得到hash_a。

因为其算法特性,MD,法为不可逆算法,也就是说知道其加密函数f(x)=y,找不到逆函数与之对应,从理论上来说,知道密文是不能还原为明文的.MD,解:首当其冲的是暴力破解;这个很好理解,穷举明文并根据明文计算密文;相当于建立庞大的数据库查询系统;第二个,根据鸽笼原理。发展历史:自香农提出概念后,哈希技术得到了广泛的关注和发展。代,随着计算机科学的发展,哈希算法开始被广泛应用于数据结构如哈希表,以及密码学领域。现代应用:如今,哈希算法不仅用于数据加密和安全传输,还广泛应用于网络数据校验、区块链等领域,成为现代信息技术不可或缺的一部分。总的来说。

感谢您的来访,获取更多精彩文章请收藏本站。

暂无评论内容