排序

如何解开加密软件,解除软件加密

如果您使用深圳恒波加密软件加密了某些文件或者文档,而忘记了密码,那么恢复数据可能会非常困难。因为该加密软件采用的是先进的加密算法来保护数据的安全性,没有后门或者弱点可以轻易地绕过密...

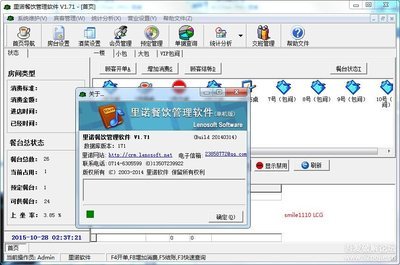

软件跳过加密狗,怎么绕过加密狗打开软件

此外,即使通过某些技术手段绕过了加密狗的检测机制,使用未经授权的软件仍然存在法律和道德风险。不仅可能违反软件使用协议,面临法律责任,而且可能无法获得官方的技术支持和更新,导致在使用...

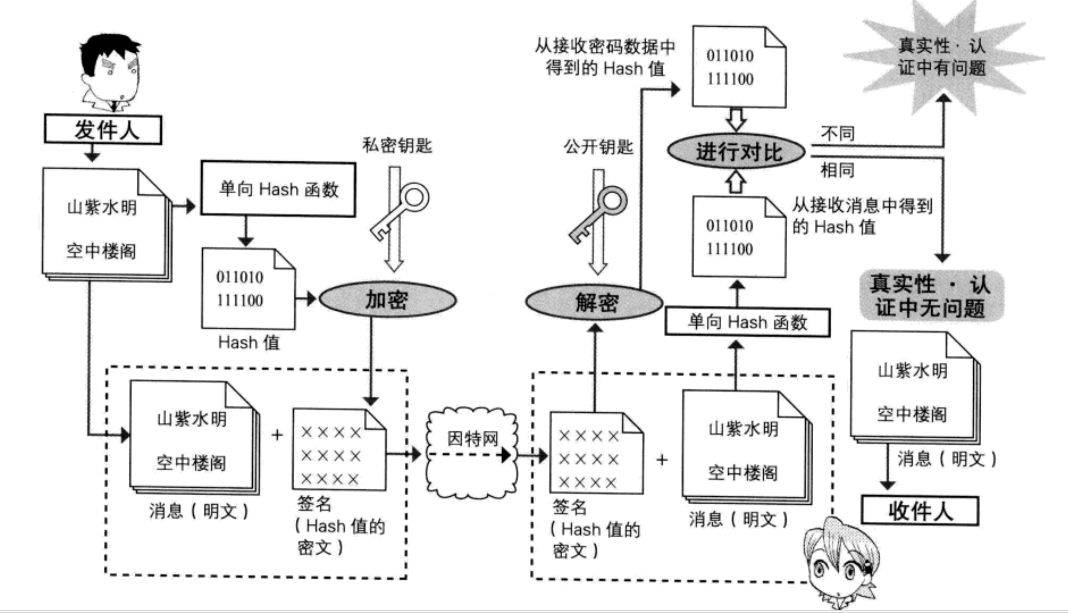

哈希加密,加密哈希算法有哪些?

具体原理参考:BypassUAC——利用EVENTVWR.EXE和注册表实现“无文件”UAC成功绕过UAC并获取shell通过进程注入获取系统权限和获取哈希原理:哈希传递攻击是一种基于NTLM认证的攻击方法。同样的原理...

软件跳过加密狗,如何绕过加密狗打开软件?

如何复制加密狗?在成功硬件连接的软件识别过程中,通过跟踪软件内存拦截绕过加密狗的识别。硬件加密。硬件加密锁,即常见的“加密狗”,破解加密狗的方法大致可以分为三种,一种是通过硬件克隆...

绕开激活锁软件,新一键绕过激活锁工具

当开启“查找我的iPhone”功能时会自动开启“ActivationLock”(激活锁)功能,此功能是隐含在“查找我的iPhone”功能中的。当然也可以通过网页版iCloud使用ActivationLock功能。登陆“苹果iClo...

破解软件跳过加密狗,如何绕过加密狗软件

首先要知道你使用的软件是什么加密方式,还有使用的是什么加密狗加密的常用解密方法,反汇编后静态分析:W,asm、IDAPro,用调试工具跟踪动态分析:SoftICE、TRW,,针对各种语言的反汇编工具:VB、D...

一位WordPress评论者2年前0

您好,这是一条评论。若需要审核、编辑或删除评论,请访问仪表盘的评论界面。评论者头像来自 Gravatar。